1. 实验目的和要求

1.1通过使用Wireshark软件掌握Sniffer(嗅探器)工具的使用方法,实现捕捉HTTP等协议的数据包,以理解TCP/IP协议中多种协议的数据结构、通过实验了解HTTP等协议明文传输的特性。

1.2研究交换环境下的网络嗅探实现及防范方法,研究并利用ARP协议的安全漏洞,通过Arpspoof或(pktbuilder、pktplayer)实现ARP欺骗以捕获内网其他用户数据。

1.3能利用BrupSuite实现网站登录暴力破解获得登录密码。

1.4能实现ZIP密码破解,理解安全密码的概念和设置。

系统环境:Kali Linux 2、Windows

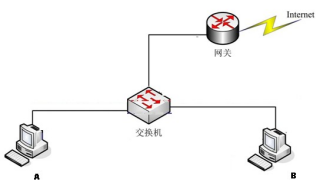

网络环境:交换网络结构

实验工具:Arpspoof(pktbuilder、pktplayer)、WireShark、BurpSuite、fcrackzip(用于zip密码破解)。

2. 实验步骤

网络嗅探部分(物理机实现):

网络嗅探:Wireshark 监听网络流量,抓包。

ARP欺骗: ArpSpoof(pktbuilder、pktplayer),实施ARP欺骗。

防范: 防范arp欺骗。

实验网络拓扑

1、A主机上外网,B运行sinffer(Wireshark)选定只抓源为A的数据)。

1.1 写出以上过滤语句。

ip.addr=[A的ip地址]

1.2 在互联网上找到任意一个以明文方式传递用户帐号、密码的网站,B是否能看到A和外网(该网站)的通信(A刚输入的帐户和口令)?为什么?

通常情况下是看不到的,原因在于交换机在进行数据转发时,是依据 MAC 地址来操作的。交换机有着自身的工作机制,它会识别每个数据帧中的 MAC 地址信息,然后精准地把数据帧转发至目标设备所连接的对应端口上,在这个过程中,并不会随意地将数据帧发送给其他无关的设备,所以像 B 这样的其他设备一般是没办法接收到 A 和外网(该网站)之间通信时所传输的诸如刚输入的账户和口令这类信息的。

2.1 为了捕获A到外网的数据,B实施ARP欺骗攻击,B将冒充该子网的什么实体?

答:网关

2.2物理机使用pktbuilder、pktplayer工具完成,(假设使用arpspoof实施欺骗,写出命令格式。)

echo 1 > /proc/sys/net/ipv4/ip_forward

arpspoof - interface 网卡 - target 被欺骗ip 伪装的网关ip

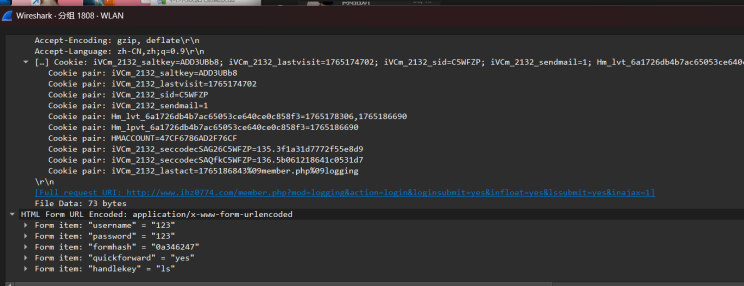

2.2 B是否能看到A和外网的通信(A输入的帐户和口令)?截图Wireshark中显示的明文信息。

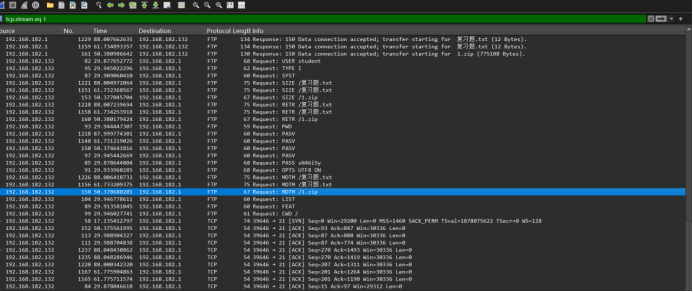

3. FTP数据还原部分:利用WireShark打开实验附件data.pcapng。

3.1 FTP服务器的IP地址是多少?你是如何发现其为FTP服务器的?

FTP的ip地址是:192.168.182.1,可以通过tcp.port == 21过滤流量,然后查找发送220状态码响应的数据包,这个数据包的源IP地址就是FTP服务器地址。

3.2客户端登录FTP服务器的账号和密码分别是什么?

账户:USER:User 密码:PASS:sN46i5y

3.3 客户端从FTP下载或查看了2个文件,一个为ZIP文件,一个为TXT文件,文件名分别是什么?提示:文件名有可能是中文。

压缩包为/1.zip txt文件为/复习题.txt

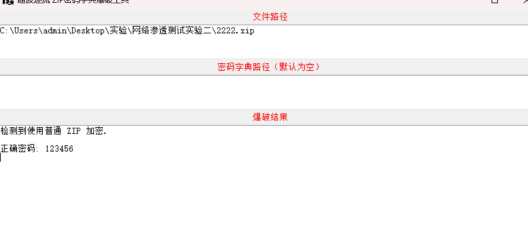

3.4 还原ZIP文件并打开(ZIP有解压密码,试图破解,提示:密码全为数字,并为6位)。截图破解过程。

3.5 TXT文件的内容是什么?

TXT通过FTP-DATA传输,内容是:PETS,Nmap

4、网站登录密码(虚拟机实现)

利用人们平时常用的词、句破译,如果说暴力破解是一个一个的尝试那么字典破译就是利用人们习惯用人名、地名或者常见的词语设置成密码的习惯进行破译。字典破译速度比暴力破译更快但是有时候密码设置中包含了没有字典库中的词句就无法破解出来了,因此有好的字典是关键。

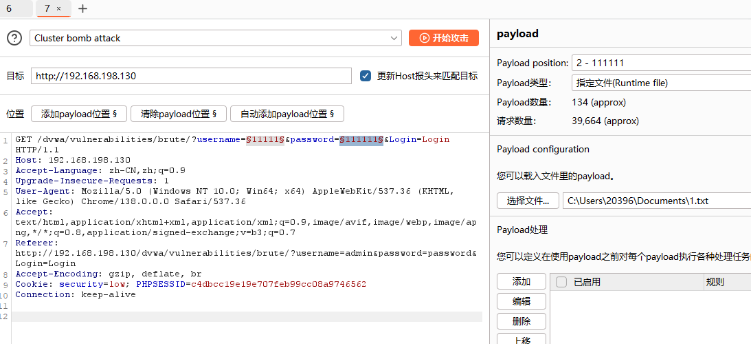

以*****为目标网站,构造字典(wordlist),其中包含你的正确密码,利用burpsuite进行字典攻击,实施字典攻击,你是如何判断某个密码为破解得到的正确密码,截图。

目标网站为DVWA的brute force分栏,在这里其使用get请求传入账号密码GET /dvwa/vulnerabilities/brute/?username=11111&password=111111&Login=Login HTTP/1.1。我们使用bp抓包并将其发送到intruder模块。在模式选择这里选择Cluster bomb attack模式,然后分别在username=后面的11111和password后面的111111这里添加payload标记。之后在右边的payload类型选择指定文件也就是字典攻击,选择文件选择我们准备好的字典文件,点击攻击。

5、MD5破解

SqlMap得到某数据库用户表信息,用户口令的MD5值为7282C5050CFE7DF5E09A33CA456B94AE

那么,口令的明文是什么?(提示:MD5值破解)

口令的明文为:iampotato

思考问题:

谈谈如何防止ARP攻击。

答:使用 ARP 防火墙,加密通信。

安全的密码(口令)应遵循的原则。

答:强密码是账户安全的第一道防线,应遵循以下原则:

(1)长度足够:建议至少12位以上,越长越难破解。

(2)复杂性高:混合使用大小写字母、数字和特殊符号(如 !@#$%)。

(3)避免常见信息:不要使用姓名、生日、电话号码、字典单词等易猜内容。

(4)唯一性:不同账户使用不同密码,防止“撞库”攻击。

(5)定期更换:尤其对高权限账户,建议每3–6个月更换一次(但若无泄露风险,频繁更换反而可能导致用户选择弱密码)。

(6)启用多因素认证(MFA):即使密码泄露,也能提供额外保护层。

谈谈字典攻击中字典的重要性

字典的重要性主要体现在以下三个方面:

(1)效率高:相比暴力破解需尝试所有可能的字符组合,字典攻击利用人类设置密码的非随机性和常见模式,只需要尝试高概率密码,可以更好地缩短破解时间;

(2)针对性强:攻击者可根据不同的目标群体进行(如行业、地域、组织)定制字典,提升攻击精准度;

(3)灵活性好:字典可随时间推移不断更新,可以随时整合新泄露数据、热点事件或流行趋势,适应不断变化的用户密码习惯,保持攻击有效性。

3. 实验小结

在实施网络欺骗(如ARP欺骗)的过程中,由于在构造欺骗包时错误地使用了 IP 地址,导致针对同一个目标主机发出了两个不同源 IP 地址的欺骗信息。这使得目标主机的 ARP 表出现混乱,影响了欺骗效果或造成通信异常。